https://dreamhack.io/wargame/challenges/44/

command-injection-1

특정 Host에 ping 패킷을 보내는 서비스입니다. Command Injection을 통해 플래그를 획득하세요. 플래그는 flag.py에 있습니다. Reference Introduction of Webhacking

dreamhack.io

문제

특정 Host에 ping 패킷을 보내는 서비스입니다.

Command Injection을 통해 플래그를 획득하세요. 플래그는 flag.py에 있습니다.

문제파일

#!/usr/bin/env python3

import subprocess

from flask import Flask, request, render_template, redirect

from flag import FLAG

APP = Flask(__name__)

@APP.route('/')

def index():

return render_template('index.html')

@APP.route('/ping', methods=['GET', 'POST'])

def ping():

if request.method == 'POST':

host = request.form.get('host')

cmd = f'ping -c 3 ""; cat "flag.py"'

try:

output = subprocess.check_output(['/bin/sh', '-c', cmd], timeout=5)

return render_template('ping_result.html', data=output.decode('utf-8'))

except subprocess.TimeoutExpired:

return render_template('ping_result.html', data='Timeout !')

except subprocess.CalledProcessError:

return render_template('ping_result.html', data=f'an error occurred while executing the command. -> {cmd}')

return render_template('ping.html')

if __name__ == '__main__':

APP.run(host='0.0.0.0', port=8000)풀이

접속 후 ping 탭에 들어가면 인풋에 호스트를 입력해서 ping을 보낼 수 있다.

당연히 ping을 보낼때는 시스템 명령어를 사용할 것임을 알 수 있는데, 우선 app.py 파일을 한번 뜯어보자

@APP.route('/ping', methods=['GET', 'POST'])

def ping():

if request.method == 'POST':

host = request.form.get('host')

cmd = f'ping -c 3 "{host}"'

try:

output = subprocess.check_output(['/bin/sh', '-c', cmd], timeout=5)

return render_template('ping_result.html', data=output.decode('utf-8'))

except subprocess.TimeoutExpired:

return render_template('ping_result.html', data='Timeout !')

except subprocess.CalledProcessError:

return render_template('ping_result.html', data=f'an error occurred while executing the command. -> {cmd}')

return render_template('ping.html')

유저가 인풋에 넣은 값을 host로 받아서 포함시킨 시스템 명령어 ping을 실행하고 그 결과를 출력하는 로직이다

우리가 flag.py에 있는 플래그를 결과로서 출력시키려면

cat flag.py요 명령어를 수행하면 될 것 같다.

"; cat "flag.py" if request.method == 'POST':

host = request.form.get('host')

cmd = f'ping -c 3 ""; cat "flag.py"'

try:혹시몰라 "로 큰따옴표를 닫아주고

; 로 앞 명령어와 구분해주고

명령어를 넣어주는데, 이때 무조건 유저가 입력한 값의 맨 뒤에 "가 포함되어 실행되기 떄문에 flag.py 앞에 큰 따옴표를 추가해줬다.

안그러면 ping -c 3 ""; cat flag.py" 가 되어버려서 오류 뜸

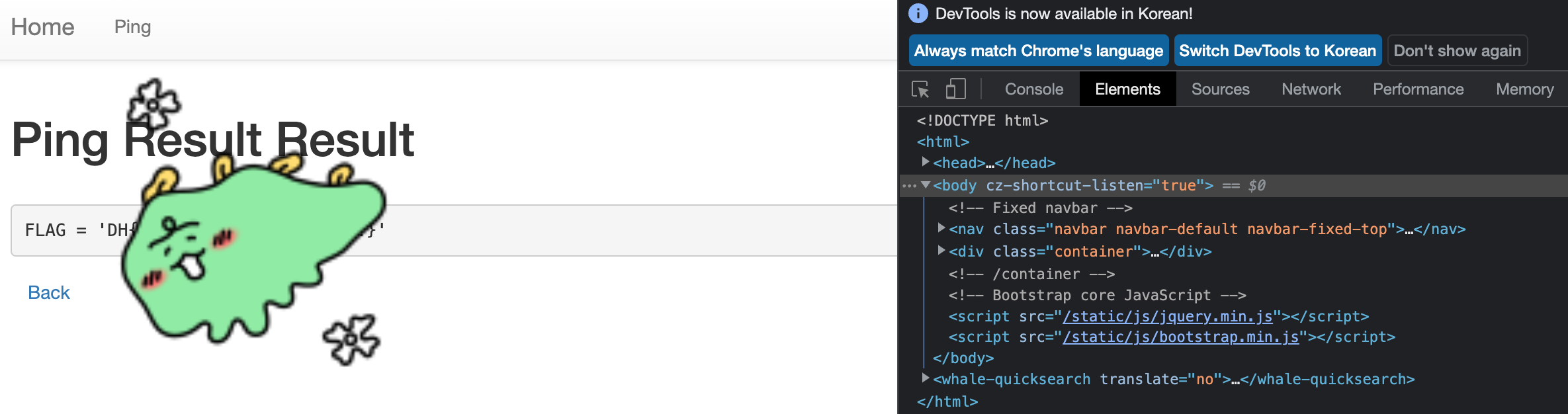

이제 실행해주자

Oh.

요청한 형식과 일치시키라는 경고와 함께 내가 작성한 입력값이 폼에 제출되지 않는다.

프론트엔드 개발을 하다보니 저 경고문의 디자인이 매우 익숙했는데, html에서 input 태그에 속성으로 조건을 걸면 나오는 경고문이다

개발자도구(Command + F12)를 켜서 파일을 살펴보고 간단하게 조작해보자

예상대로 <input/> 태그에 patter 속성이 걸려있다

저 부분만 삭제해버리면 패턴 조건 검사 없이 제출이 가능하다

이제 경고 알림도 안뜨고 제출이 된다

성공!

후일담

나중에 다른 정답 블로그를 살펴보니 저 패턴검사 우회를 위해 burpsuit 등을 사용하는 경우도 많았는데,,

간단한 변경정도라 개발자 모드에서 한번에 뚝딱 하긴 했지만 복잡한 변경일 경우 해당 툴을 사용해보는 것도 좋을 것 같다.

'🔒 CTF (Dreamhack) > Web Hacking (웹해킹)' 카테고리의 다른 글

| [DreamHack] 드림핵 웹해킹: web-ssrf (0) | 2023.07.17 |

|---|---|

| [DreamHack] 드림핵 웹해킹 : file-download-1 (0) | 2023.07.14 |

| [DreamHack] 드림핵 웹해킹: csrf-2 (0) | 2022.11.09 |

| [DreamHack] 드림핵 웹해킹: csrf-1 (0) | 2022.11.08 |

| [DreamHack] 드림핵 웹해킹: simple-sqli (0) | 2022.09.22 |